La transformación digital como método para optimizar los procesos y mejorar la competitividad en una empresa ha llevado a diferentes situaciones en que se puede exponer la información a personas que no están autorizadas. Es aquí donde parte el objetivo fundamental para el control de acceso en seguridad de la información de la norma ISO 27001: “limitar el acceso a la información únicamente a personas autorizadas”.

Cada persona que hace parte de un sistema de gestión es prácticamente un mundo diferente; de acuerdo con su rol en la empresa puede compartir o no características y permisos con otras personas. Adicionalmente de acuerdo con los procesos se requiere controlar el acceso a la información para que estos puedan ejecutar las actividades de forma satisfactoria y sólo accedan a la información que necesitan para lograr sus objetivos. Esto se describe en un documento de política de control de acceso, el cual se implementa definiendo los roles, acceso a redes, aplicaciones, y/o sistemas de información de la entidad, entre otros.

Lee también: ¿Por dónde empiezo a gestionar la seguridad de la información?

A continuación explicaré conceptos clave y una descripción más detallada del control de acceso y criptografía:

¿Qué es control de accesos?

El control de acceso permite limitar la información y las instalaciones de procesamiento de información a los usuarios.

El control de acceso no sólo crea y remueve permisos, también tiene en cuenta lo siguiente:

- Registro de usuarios y cancelación del registro (revocación de usuarios)

- Gestión de acceso a los usuarios: el usuario necesita saber a qué información tiene acceso y a cual restricción.

- Gestión de derechos de acceso privilegiados: si es un usuario temporal o un usuario general que solo pueda ver algo de la información

- Gestión de la información de autenticación secreta de los usuarios: un ejemplo de esta parte es solicitar un cambio de contraseña cada determinado tiempo, si hay usuarios externos que ya no deben tener acceso. También cuando se deba considerar la baja del usuario temporal o el cambio de la contraseña

- Revisión de derechos de acceso de usuario: si el usuario es promovido, hacer los respectivos cambios (remoción o ajuste de los permisos) en paralelo con la promoción.

La transformación digital ha llevado a tener mucha información sensible en la web debido a la integración con herramientas que nos proveen otro grado de conocimiento: Machine learning, Inteligencia Artificial y Business Intelligence, entre otros. Otro factor que ha expuesto la información es el auge del teletrabajo que para muchas empresas inició antes de la pandemia.

Con respecto al teletrabajo, las empresas pueden implementar diferentes métodos para acceder a la red (VPN, IP pública de software propietario, entre otros) de tal manera que le permita a sus colaboradores realizar las tareas que antes hacían de forma presencial. Para la conexión, los colaboradores pueden usar los siguientes los métodos de autenticación que describe la norma 27001:

- Algo que sabe un sujeto: por ejemplo, contraseñas y PIN. Este es el menos costoso de implementar y el menos seguro.

- Algo que tiene un sujeto: por ejemplo, tarjetas inteligentes, fichas, llaves, tokens, etc. Caro, pero seguro.

- Algo que un sujeto es: por ejemplo, patrones de voz, retina, huella digital, etc. Este es el más costoso de implementar, y el más seguro.

Cada uno de los anteriores métodos hace uso del arte de la criptografía para que la información esté cifrada y sólo el emisor(es) y receptor(es) puedan acceder a ella.

¿Qué es criptografía?

Criptografía es el arte de escribir con clave secreta o de un modo enigmático (RAE).

Cuando se habla de criptografía se tiende a pensar que es algo reciente y que viene a la par de la digitalización. En realidad el arte de la criptografía viene de mucho tiempo atrás, hay pruebas de que se usaba hace más de 4000 años. Los jeroglíficos del antiguo egipto son un ejemplo de ello, cuando el político y militar Julio César estuvo en Egipto para visitar a la reina faraón Cleopatra se percató del método de cifrado de los egipcios, muy diferente al que usaba con las legiones romanas, el cifrado por desplazamiento.

Cuando se habla de criptografía se tiende a pensar que es algo reciente y que viene a la par de la digitalización. En realidad el arte de la criptografía viene de mucho tiempo atrás, hay pruebas de que se usaba hace más de 4000 años. Los jeroglíficos del antiguo egipto son un ejemplo de ello, cuando el político y militar Julio César estuvo en Egipto para visitar a la reina faraón Cleopatra se percató del método de cifrado de los egipcios, muy diferente al que usaba con las legiones romanas, el cifrado por desplazamiento.

El cifrado es un procedimiento que hace uso de un algoritmo y llave/clave de cifrado para transformar la información de forma incomprensible o como mínimo, difícil de comprender para las personas que no tengan la llave/clave para descifrar.

El cifrado César o por desplazamiento es una de las técnicas de cifrado más simples; el algoritmo se basa en que una letra en el texto original es reemplazada por otra letra que se encuentra un número fijo de posiciones más adelante en el alfabeto.

¿Puedo usar controles de acceso y criptografía?

Sí, a partir del método de autenticación más común y necesario como es una contraseña para el correo corporativo de un usuario, ésta hace uso de criptografía para ser cifrada y dar más seguridad. Las páginas web, portales y sitios corporativos pueden implementar los protocolos SSL/TLS para el envío de información segura (cifrada) entre el servidor de aplicaciones y el cliente. ¿Quieres saber más sobre SSL?

KAWAK® usa SSL, los navegadores solicitan, dan prioridad y énfasis a los sitios con estos certificados, las herramientas de mensajería instantánea como Telegram y WhatsApp en estos momentos manejan cifrado punto a punto, Windows utiliza criptografía con las contraseñas, pins, huellas o reconocimiento facial en sus dispositivos. También Linux y Mac implementan el cifrado de nuestras contraseñas: se puede añadir una contraseña para abrir un archivo PDF.

Lee también: Tips para implementar la declaración de aplicabilidad (incluye modelo en excel)

¿Cómo puedes empezar aplicando control de acceso y criptografía en tu empresa?

Lo que hemos visto hasta aquí son prácticas que podemos incorporar al sistema de gestión de la compañía a través de políticas de control de acceso. Podemos pensar en adicionar capas de seguridad a cualquier sistema de información para incrementar su seguridad y confidencialidad. Igualmente podemos capacitar a los usuarios para que también sean una capa de seguridad de la información en la empresa; haciendo consciente la responsabilidad que tienen frente a la información que manipulan e implementando controles de autenticación.

Si deseas conocer la guía y buenas prácticas para establecer las políticas de seguridad y de acceso definidas por el Ministerio de Tecnologías de la Información en Colombia, haz clic aquí.

Una forma simple y sencilla de empezar es implementando el método de autenticación por contraseña. A continuación se detallan puntos claves a tener en cuenta:

La empresa puede establecer una política con los siguientes puntos:

- La calidad de las contraseñas: solicitando no sólo letras, sino números y algunos símbolos, solicitando un mínimo de caracteres necesario. Ejemplo:

- La contraseña debe tener mínimo un carácter especial: @#$%

- Debe incluir un número: 1234567890

- Incluir una letra mayúscula

- Tener una longitud mínima de 10 caracteres.

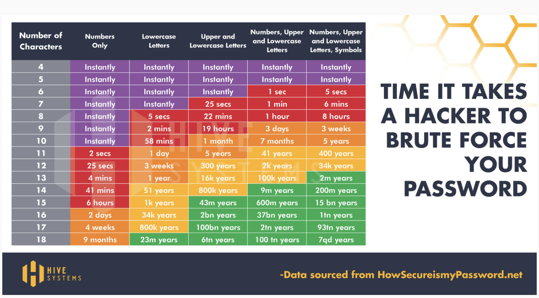

En la siguiente imagen se puede observar el riesgo de tener contraseñas con solo números y pocos caracteres.

- Cambios de contraseña iniciales, cambio periódico: los usuarios nuevos de un sistema de información son creados por los administradores, los cuales asignan una contraseña. La política establece que esa contraseña se tiene que cambiar la primera vez que el usuario se autentique e igualmente solicitar el cambio de cada contraseña establecida por el usuario en determinado tiempo, puede ser cada dos o tres meses.

- Verificación dos pasos: si se tiene la posibilidad de activar esta herramienta, es una capa más de seguridad que nos ayudará. Se basa prácticamente en una confirmación de que el usuario que está tratando de ingresar a un servicio no está siendo suplantado. La confirmación se puede dar por medio de un correo electrónico, mensaje de texto o llamada telefónica en la que se recibe un número que el usuario ingresará para concluir la autenticación y es un número que tiene un tiempo límite de uso.

Algunas aplicaciones tienen sus propios métodos de verificación de dos pasos, ya sea con autenticadores instalados en smartphones o un tipo de test en el cual la persona que trata de ingresar tiene que decir el número enviado por medio de la confirmación.

De nada servirá que la empresa se esfuerce por diseñar e implementar estas políticas que protegen el sistema de información y que los usuarios las acaten generando una contraseña segura, si luego la divulgan o exponen. Es muy importante que los usuarios aseguren que las contraseñas no se promulgan, para ello es necesario no registrar las contraseñas en papel, archivos, posits pegados en el computador, entre otros.

Hoy en día toda página web para uso corporativo viene con un certificado SSL que permite minimizar el riesgo de robo de información. Estos algoritmos de cifrado son utilizados por sistemas de información y hay abundante documentación para implementarlos en soluciones propias. Por lo tanto cualquier empresa, independiente de su tamaño, podrá implementar una política de control de acceso para que los empleados autorizados hagan uso de la información independientemente de donde esté alojada.

Esperamos que esta información te permita proteger tu sistemas de información.